winserver当CA给内网服务器签发数字证书

安装AD域控制器

准备

配置好固定ip,重命名计算机名

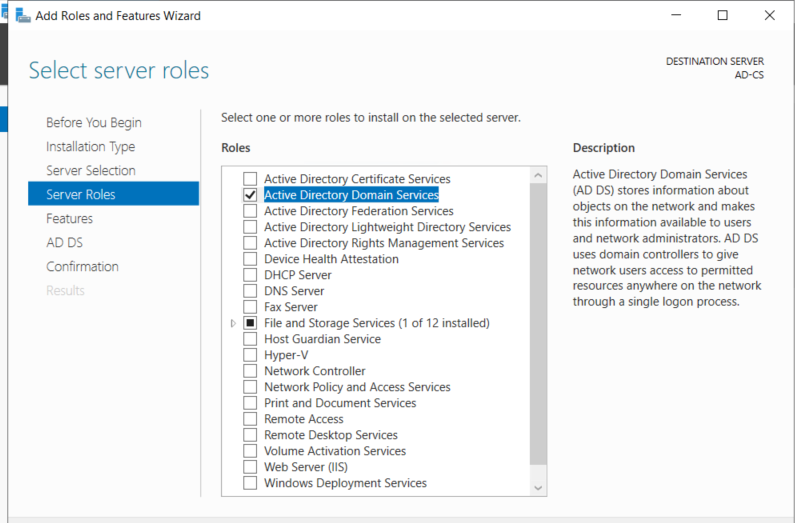

添加角色与功能

添加功能,勾选active directory domain service

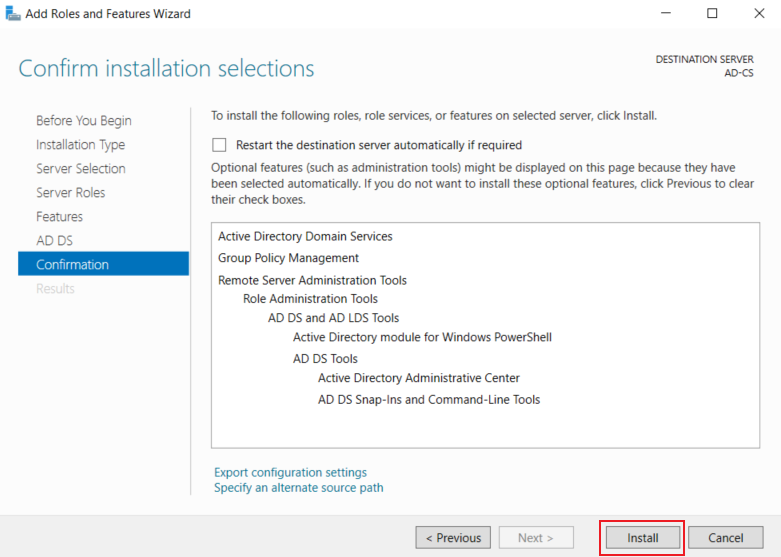

一路下一步。点击install

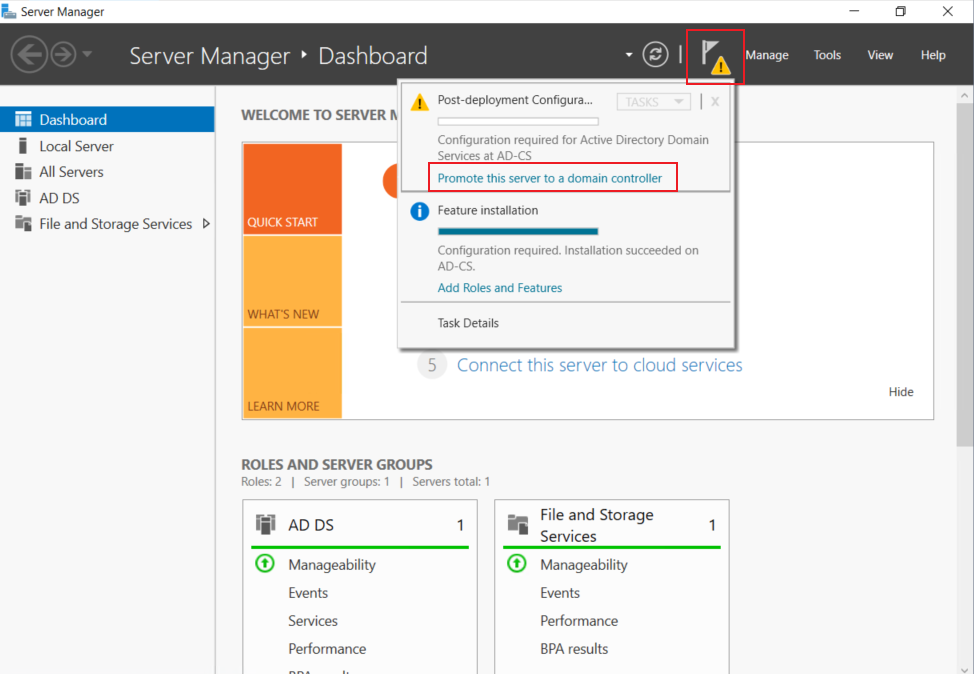

点击promote this server to a domain controller

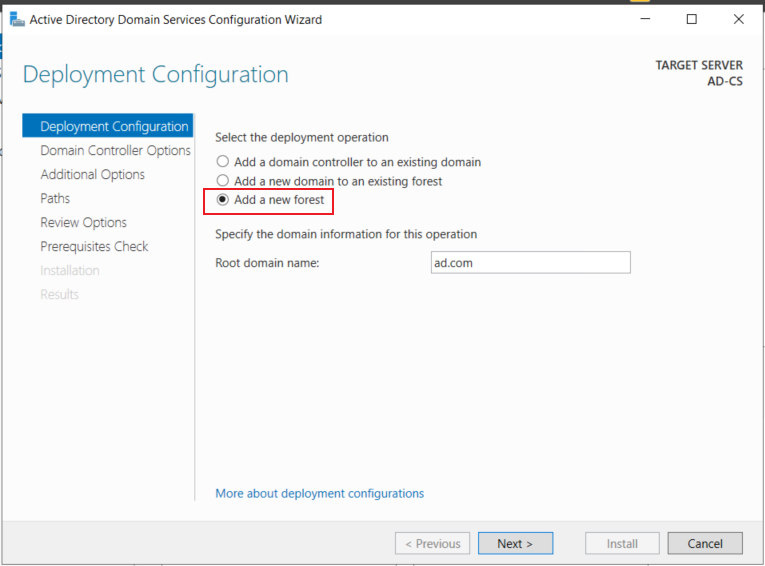

选择add a new forest,然后输入域名

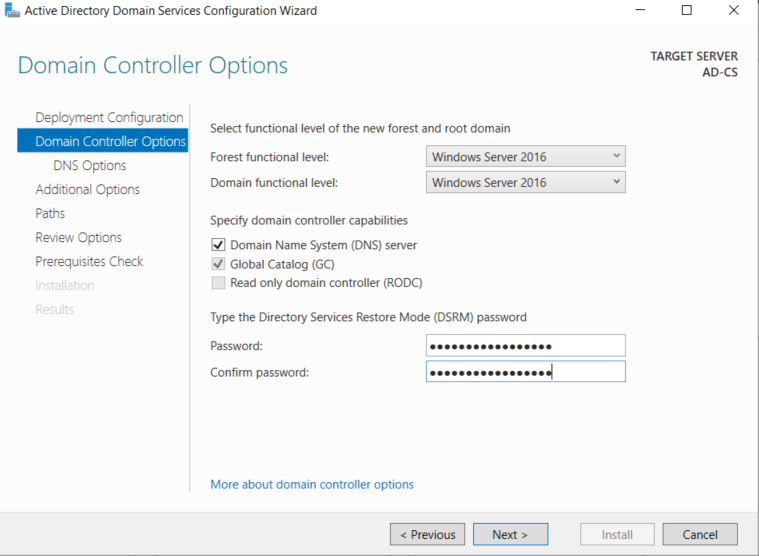

设定密码

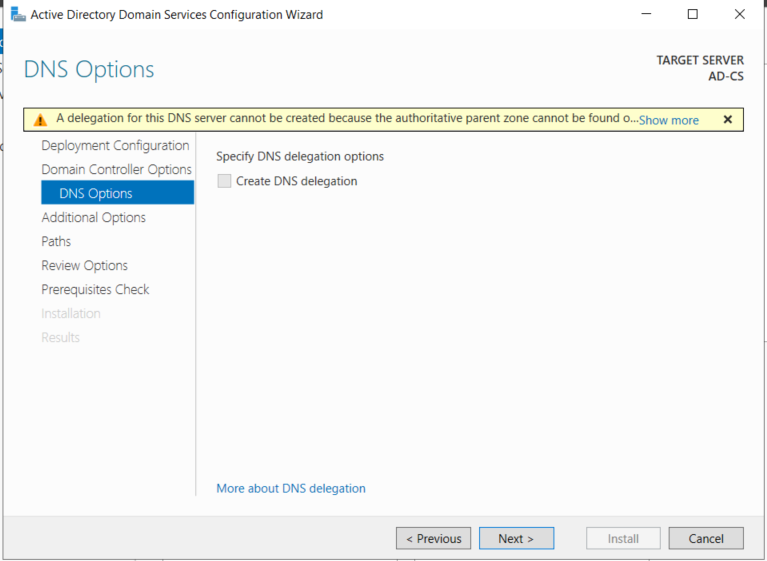

点击next

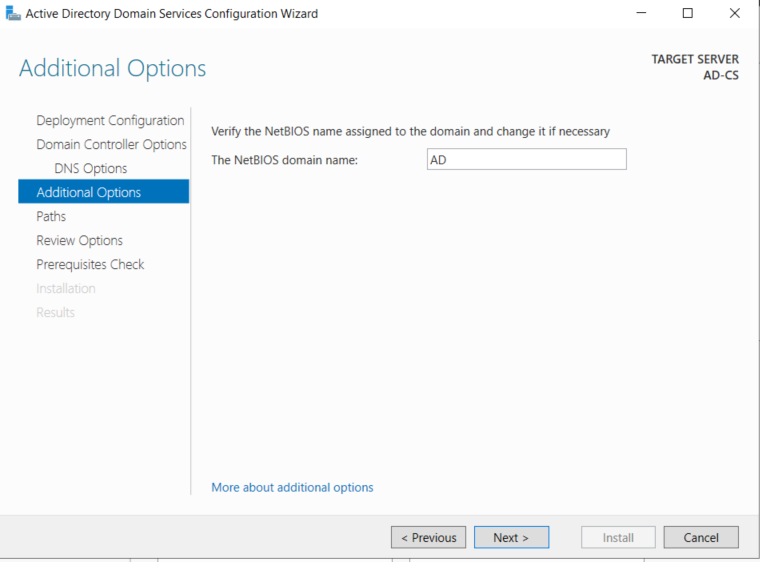

点击next

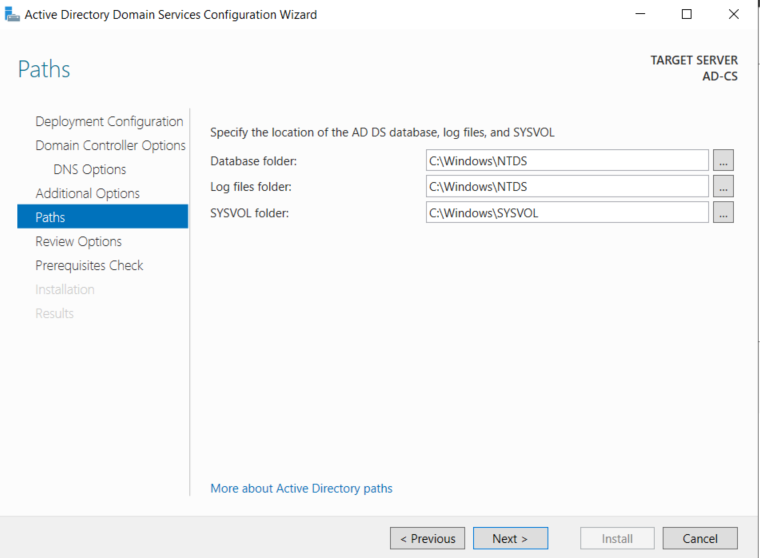

点击next

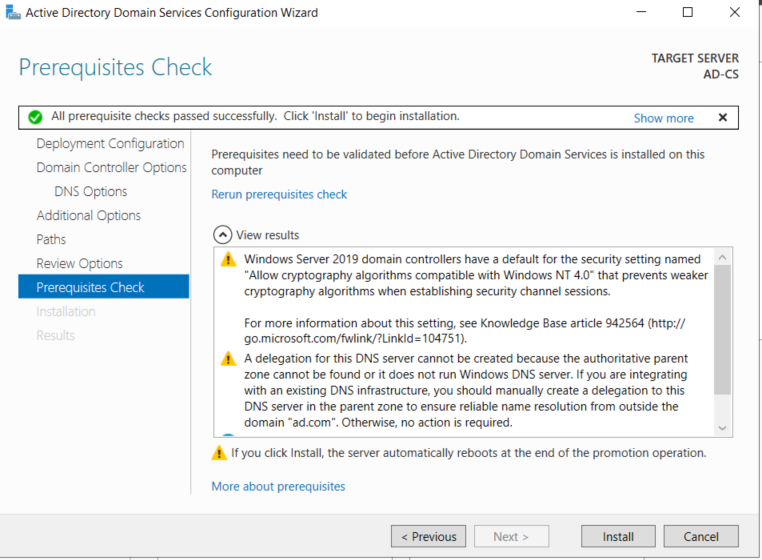

点击install

配置证书服务

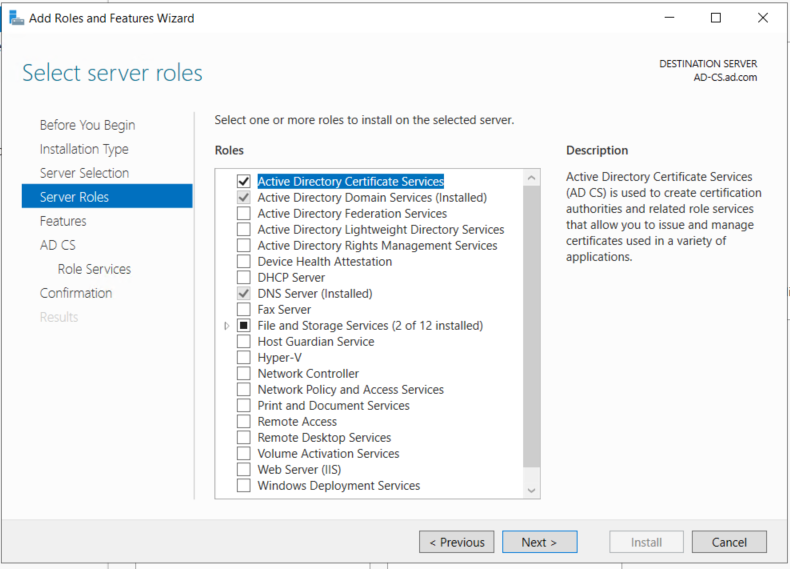

添加功能,勾选active directory certificate service

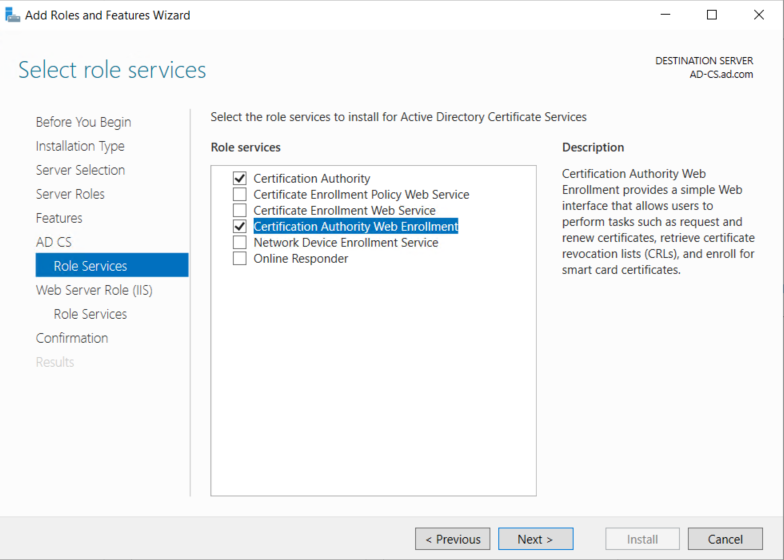

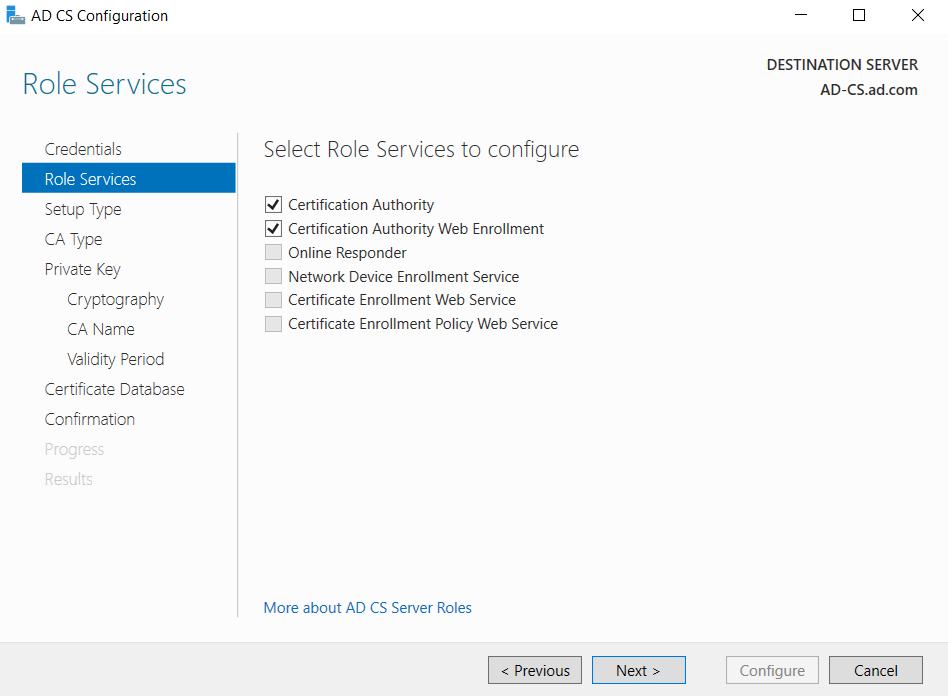

勾选certification authority和certification authority web enrollment

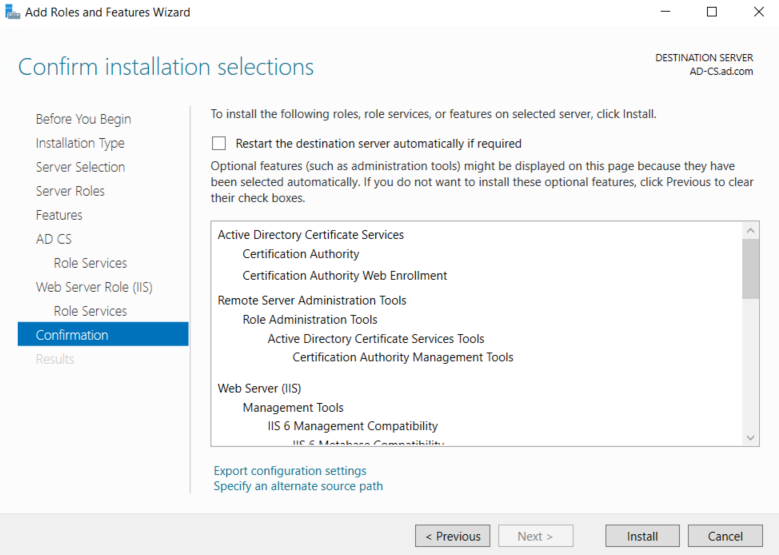

点击install

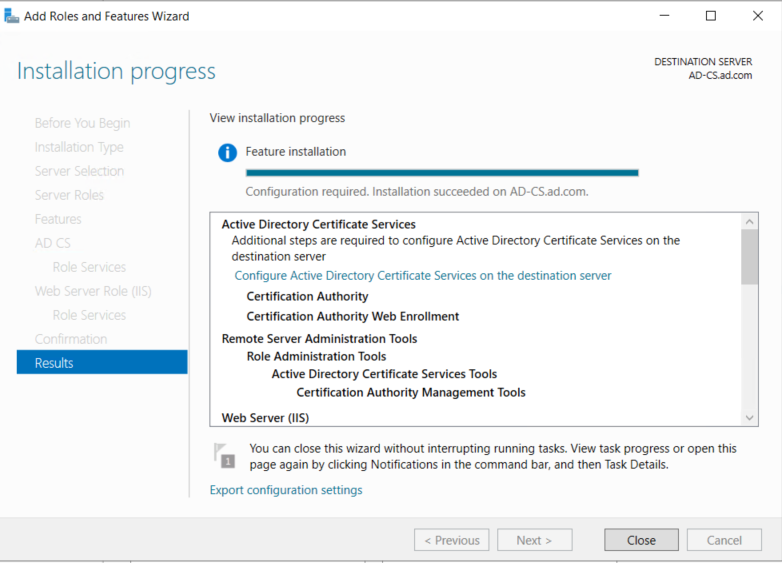

点击close

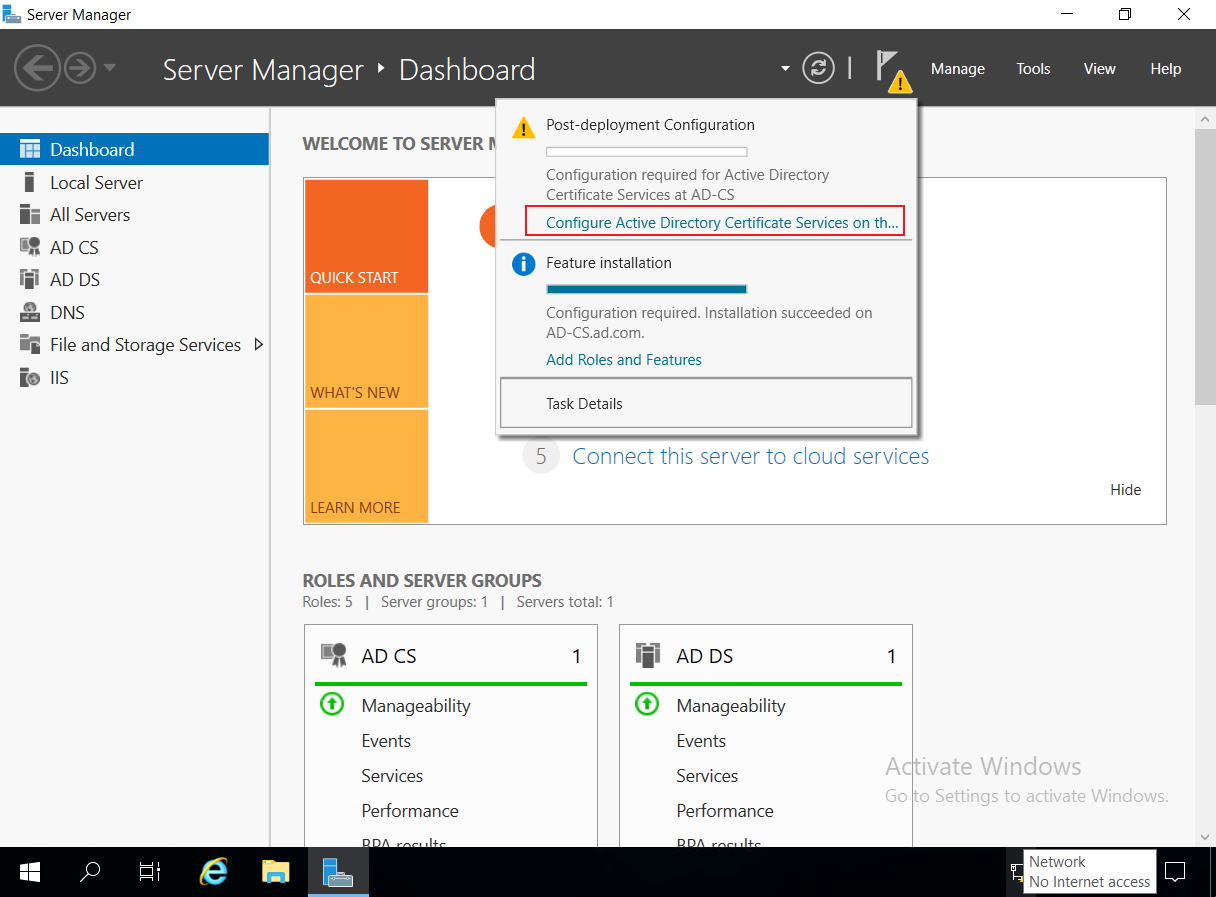

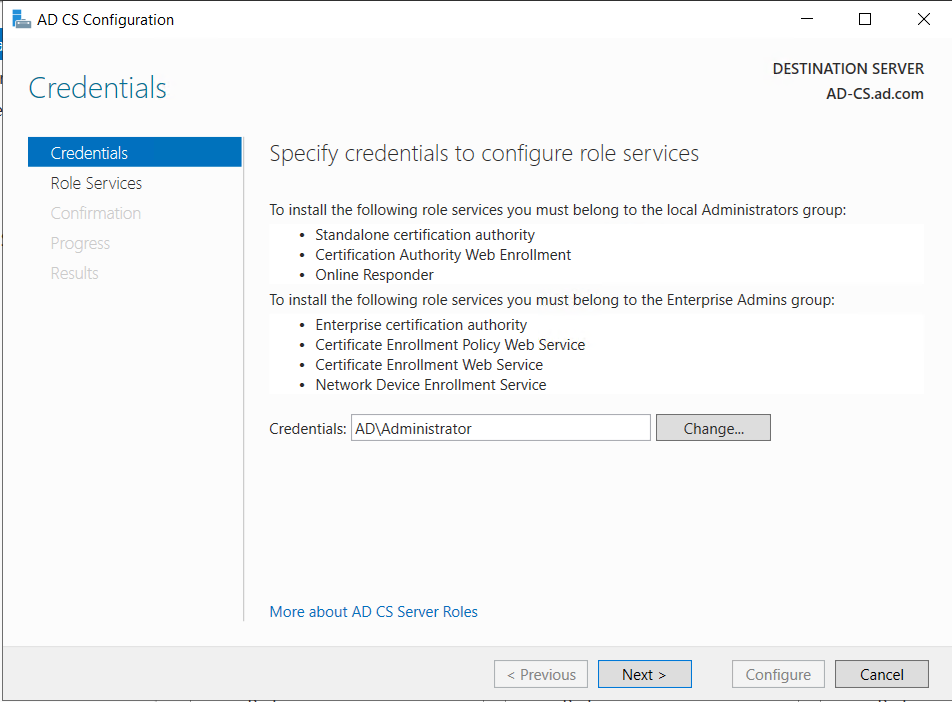

点击configure active directory certificate service on the destination server

点击next

勾选certification authority和certification authority web enrollment

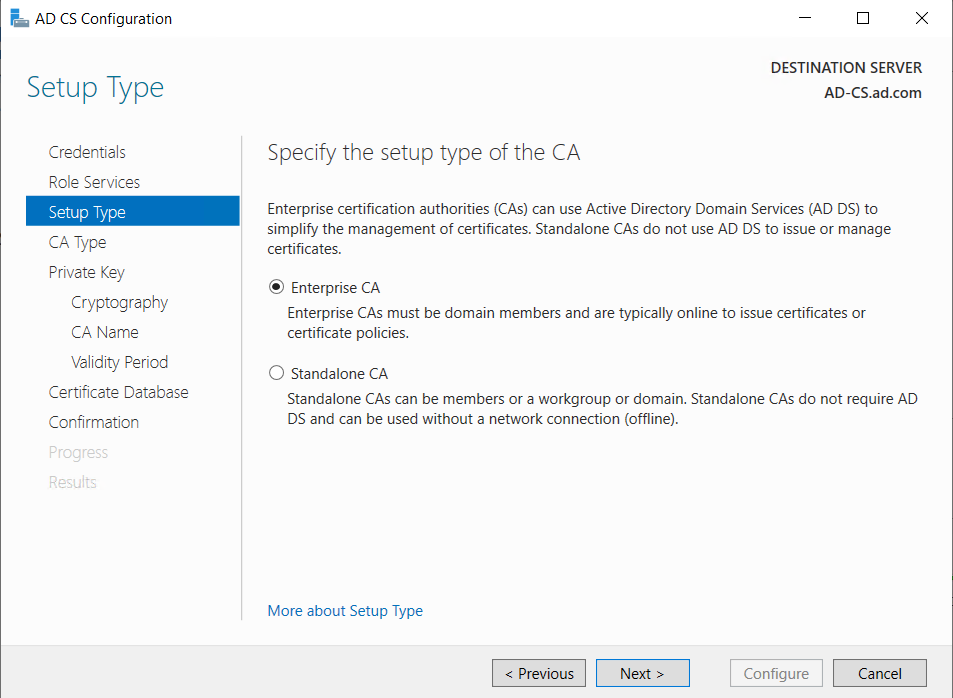

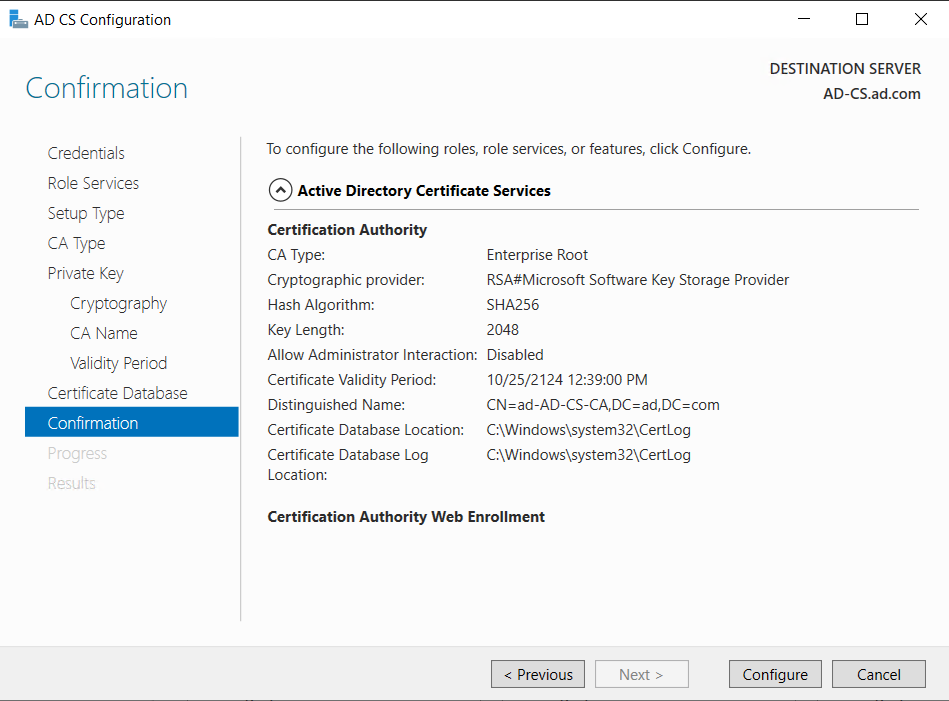

选择enterprise ca

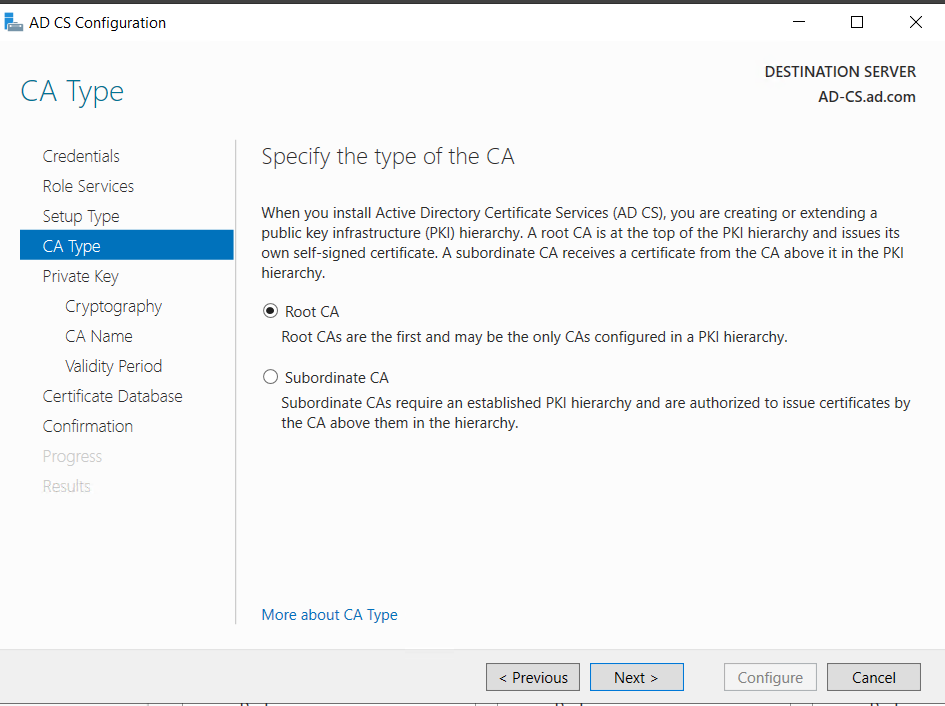

选择root ca

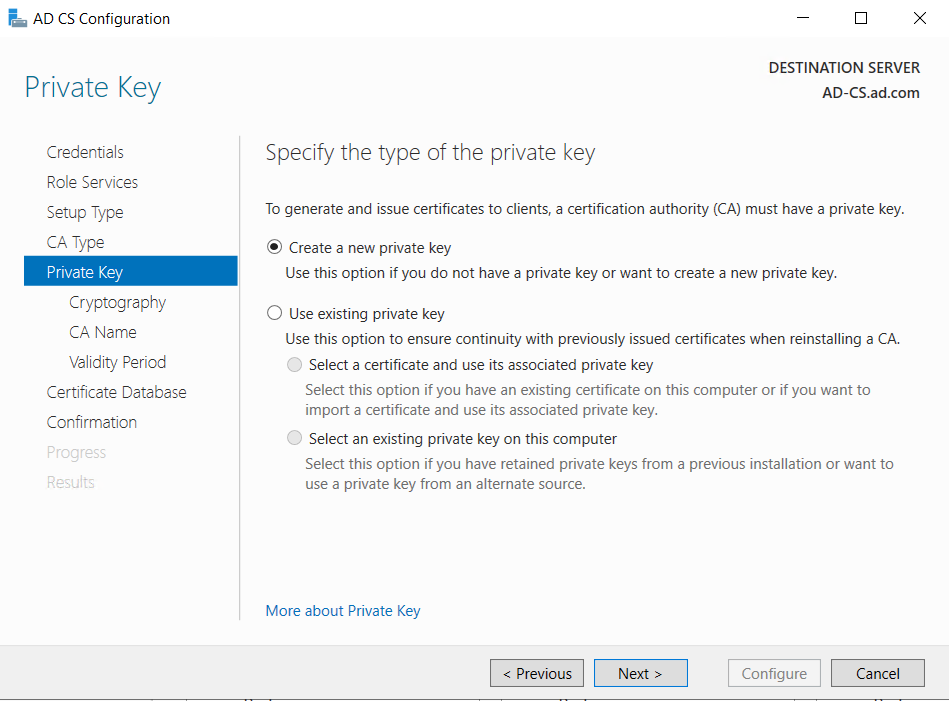

勾选create a new private key

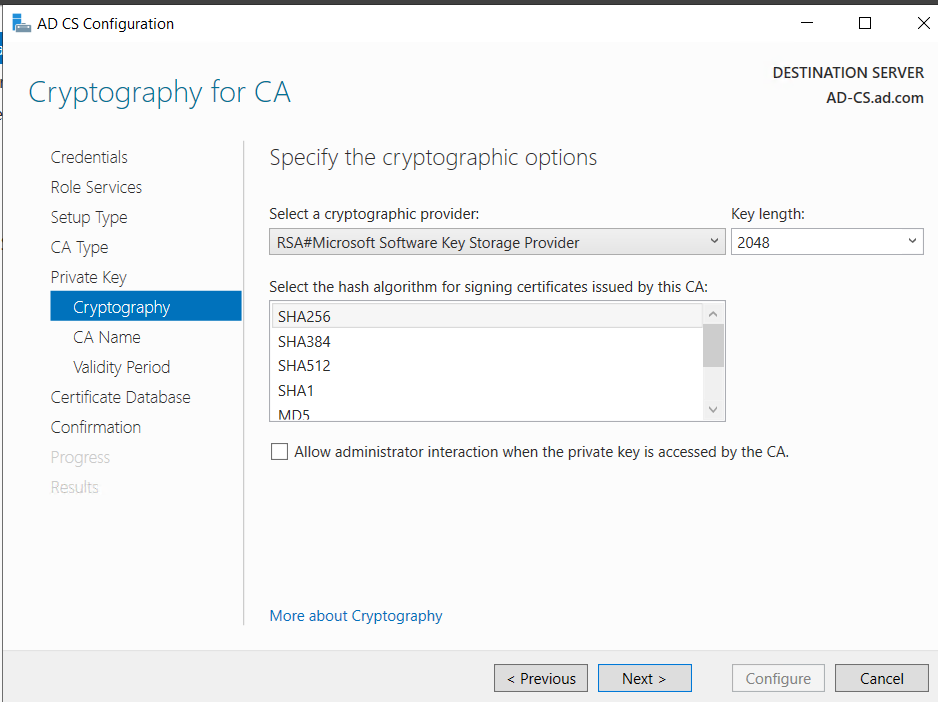

加密算法这里默认

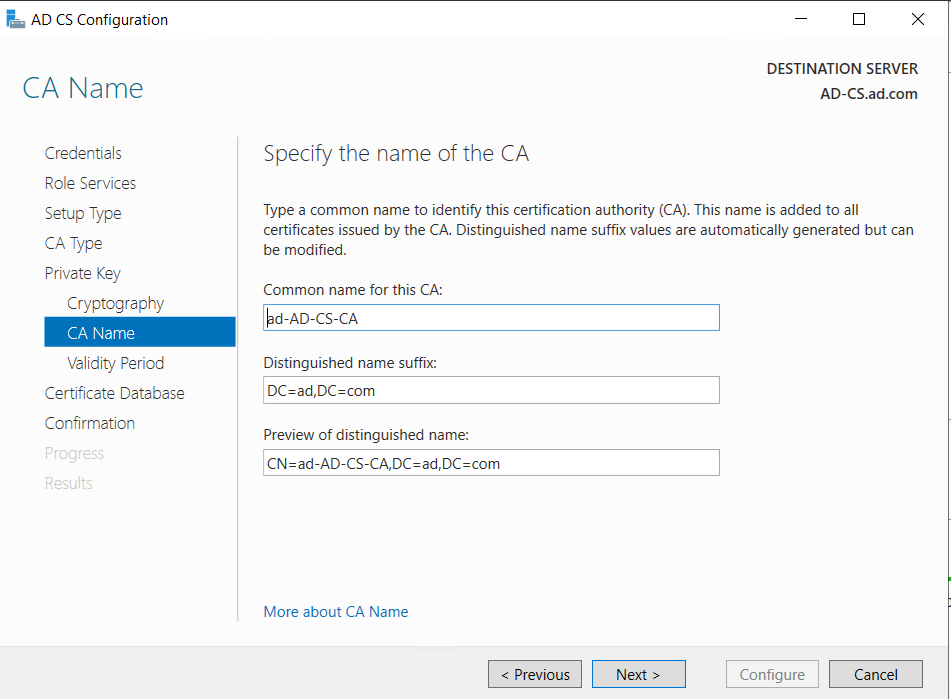

点击next

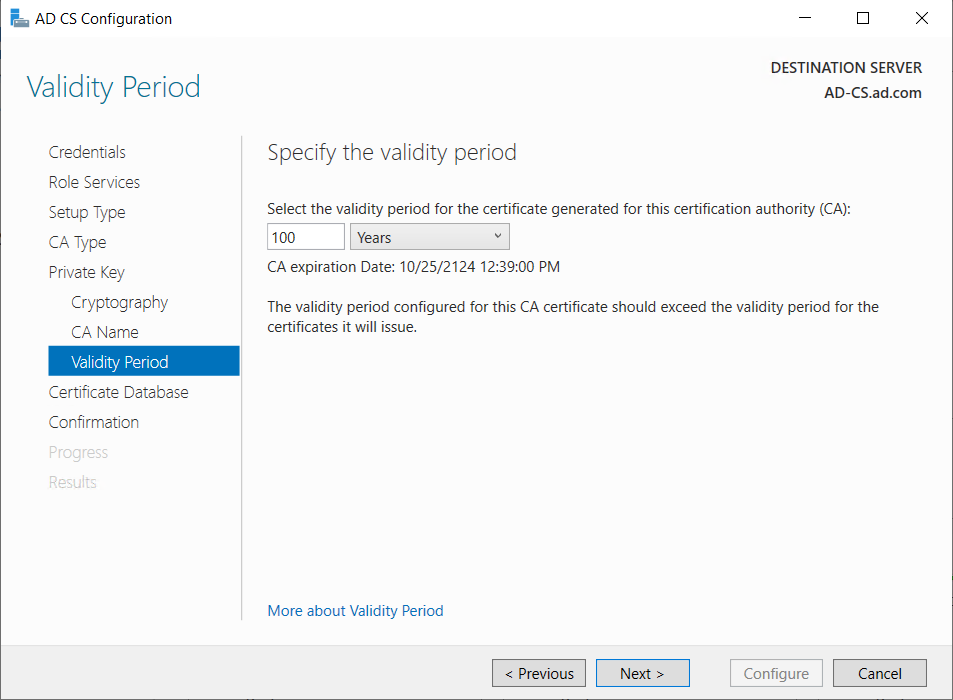

选择CA的到期时间

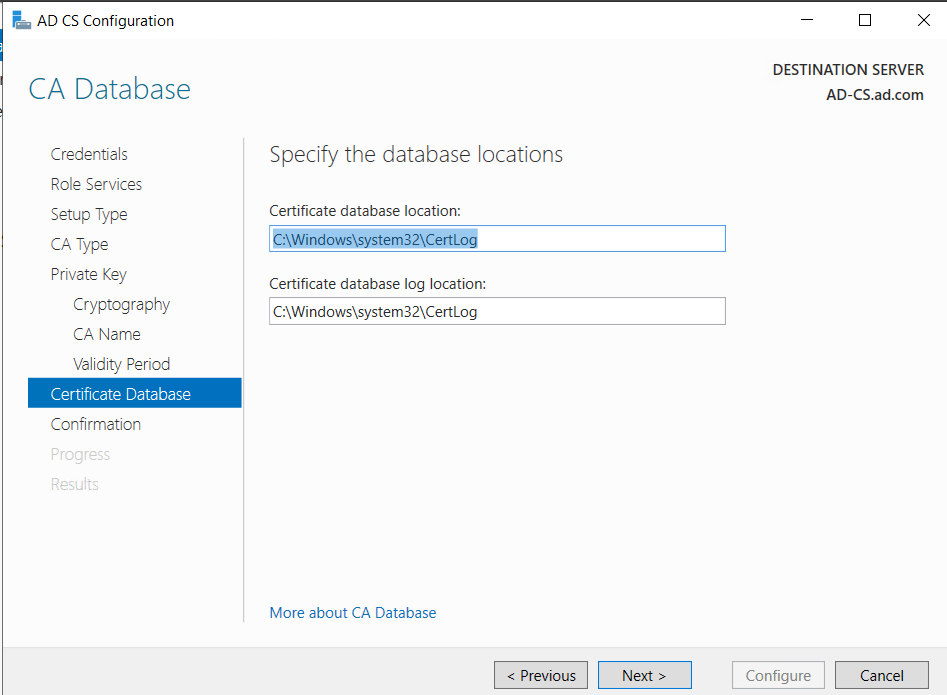

点击next

点击configure

实例:linux用openssl生成密钥,再由winserver当作CA签发证书

内网服务器(linux)生成私钥和证书请求文件

生成web服务器的私钥

openssl genrsa -out server.key 2048

使用私钥生成证书请求文件(带SAN扩展属性)

openssl req -new \

-sha256 \

-key server.key \

-reqexts SAN \

-config <(cat /etc/pki/tls/openssl.cnf \

<(printf "[SAN]\nsubjectAltName=DNS:jumpserver.ad.com ")) \

-out server.csr

chrome内核的浏览器,开始验证SAN(Subject Alternative Name) 字段,没有san字段,就认为不安全了。

SAN(Subject Alternative Name) 是 SSL 标准 x509 中定义的一个扩展。使用了 SAN 字段的 SSL 证书,可以扩展此证书支持的域名,使得一个证书可以支持多个不同域名的解析。

Country Name:国家代码,比如中国就是CN

State or Province Name:省名称,比如浙江是填zhejiang

Locality Name:城市名称,比如宁波是填ningbo

Organization Name: 机构名称,一般参考企查查看到的公司工商信息的英文名

Organizational Unit Name: 机构单位名称,填写SSL证书所属的公司部门

Common Name: 一般填写网站的域名

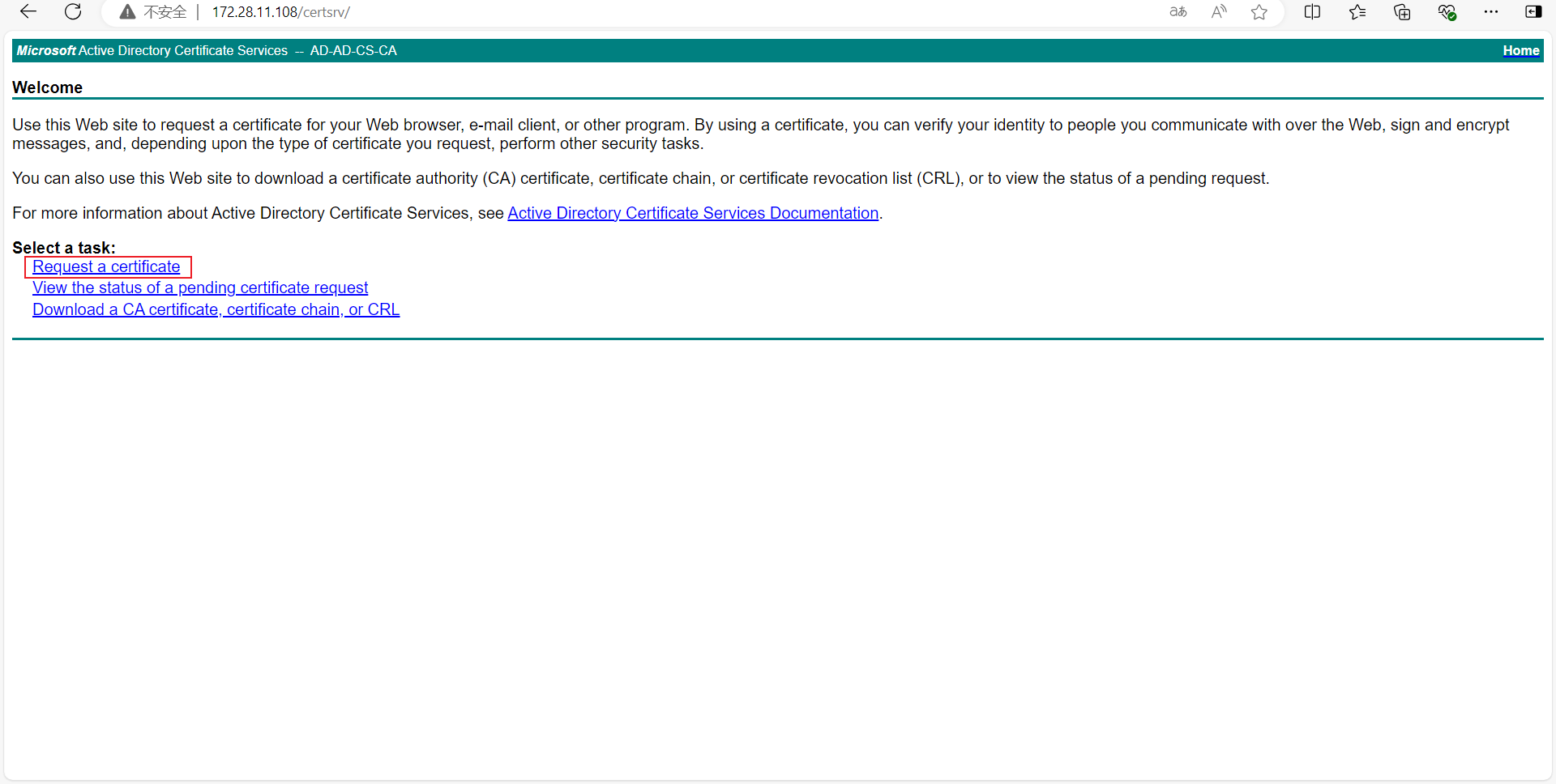

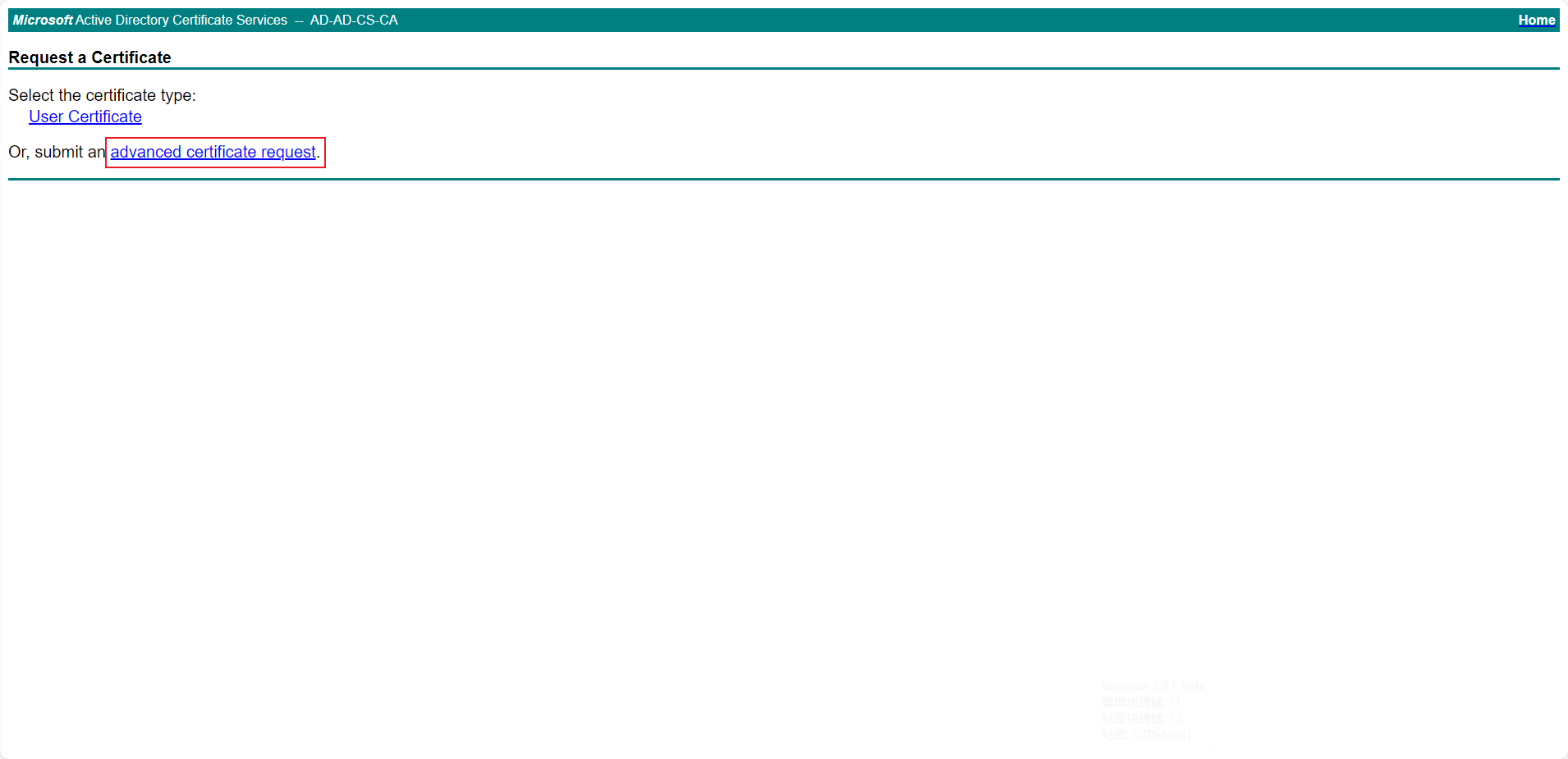

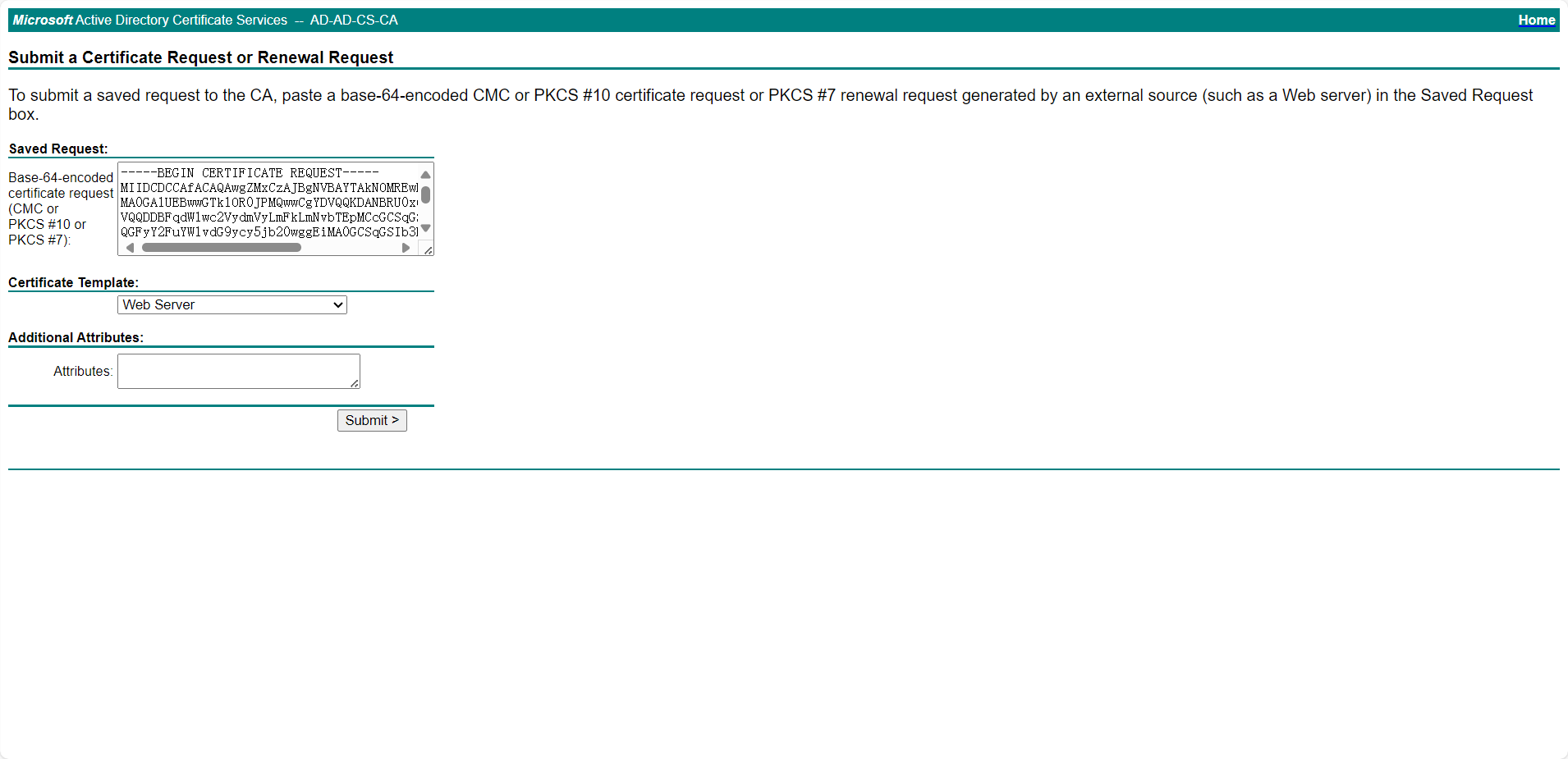

访问http://ip /certsrv ,申请证书,提交高级证书申请

将生成的csr文件复制,选择web server

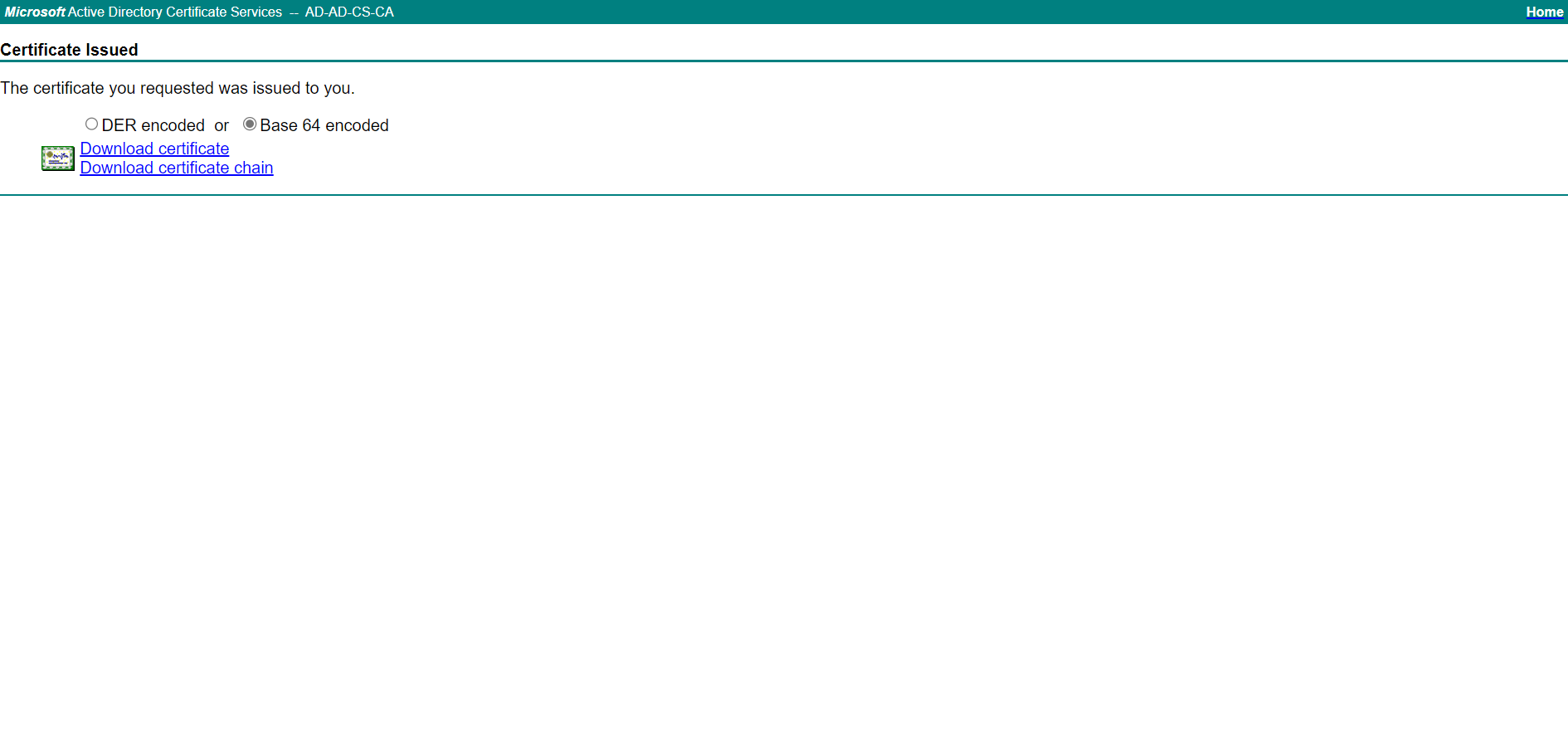

下载

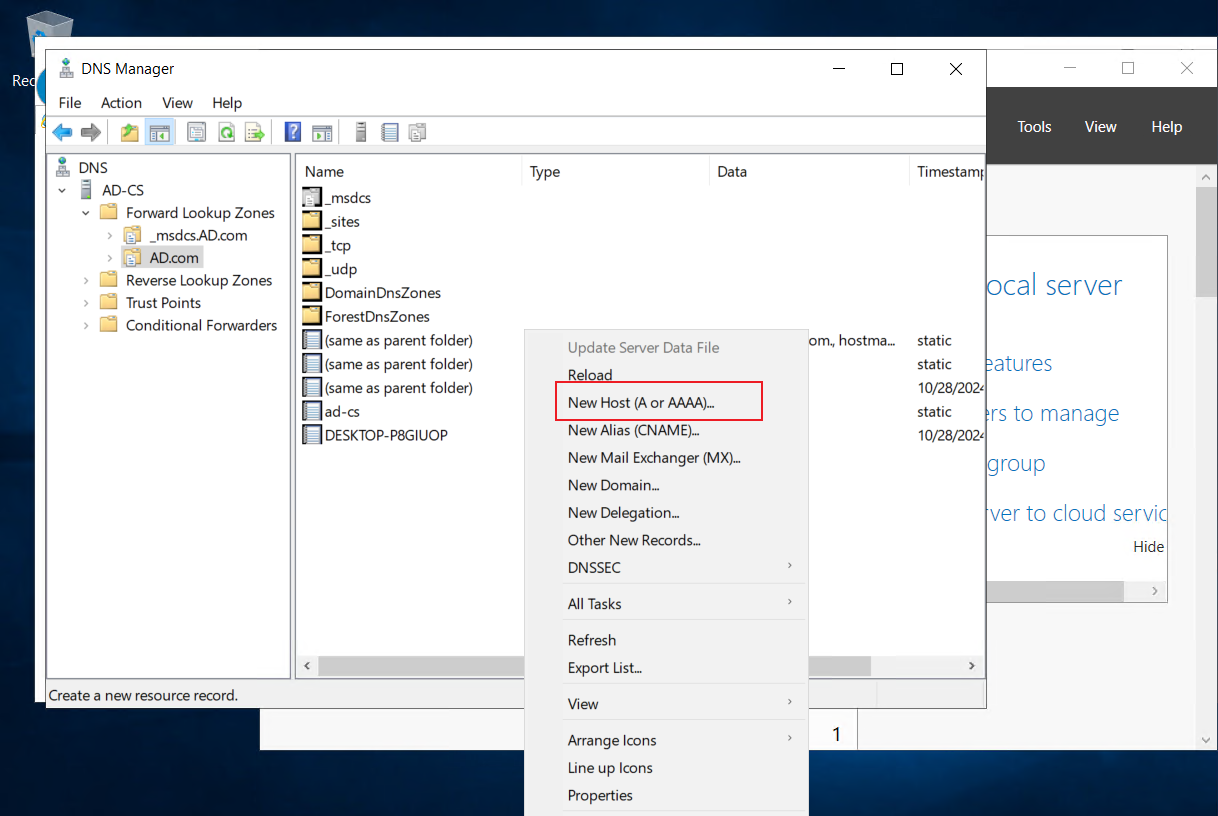

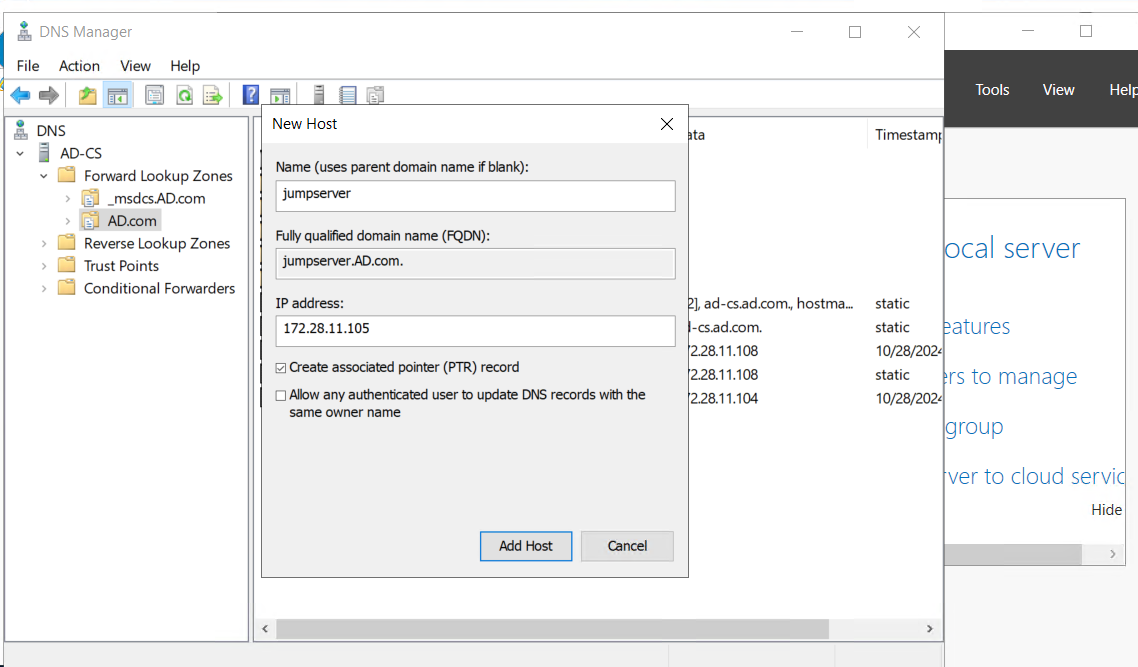

配置dns

添加A记录

客户端加域

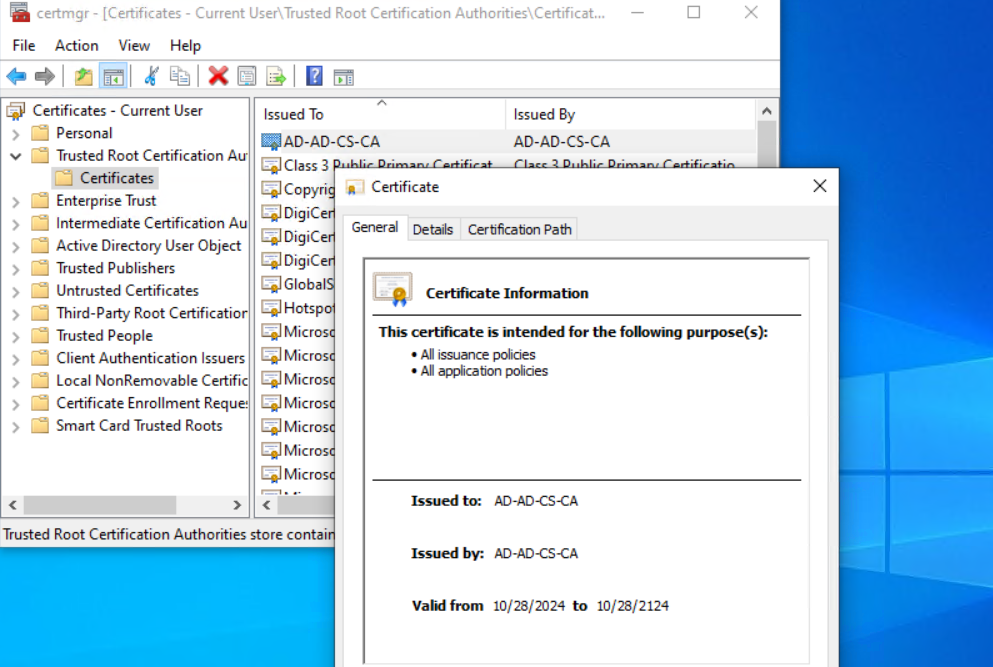

客户端加域后会自动添加CA证书到信任列表

打开运行,输入certmgr.msc

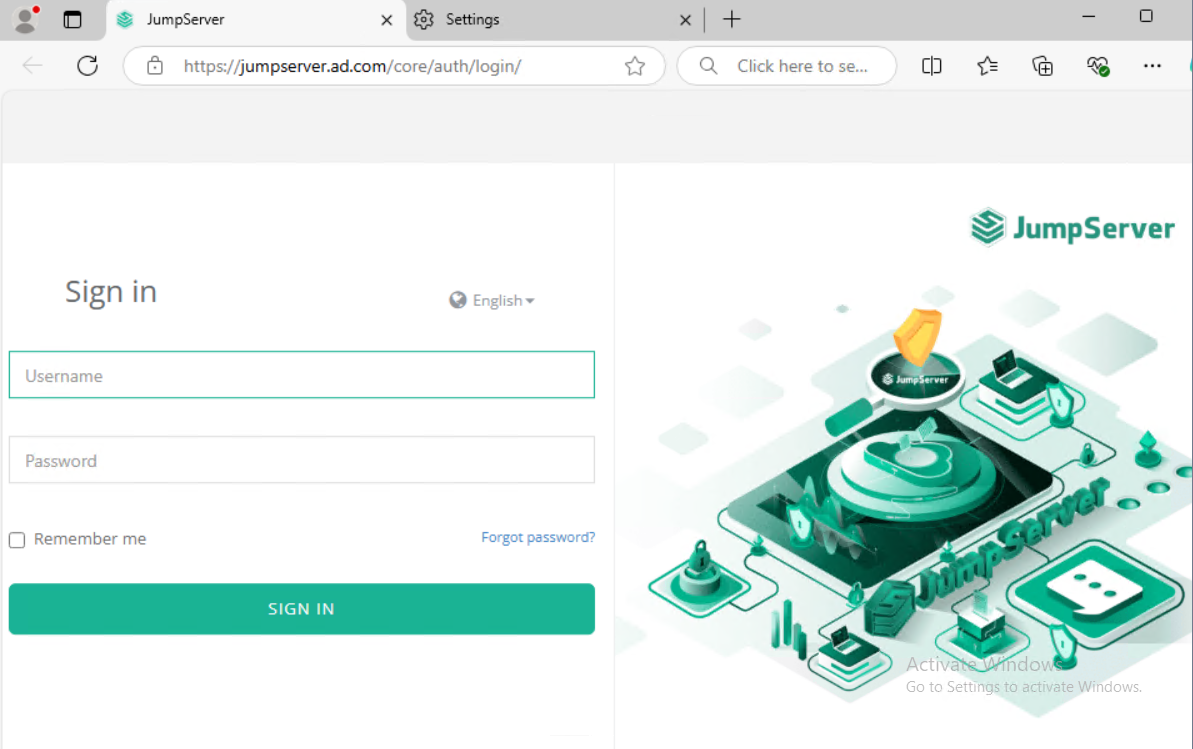

浏览器访问正常

修改有效期时间

对于企业 CA,默认注册表设置为两年。对于独立的 CA,默认注册表设置为一年。

改注册表

HKEY_LOCAL_MACHINE/System/CurrentControlSet/Services/CertSvc/Configuration/

修改ValidityPeriodUnits内的数值

然后执行net stop certsvc,net start certsvc

改完发现没有生效,原因是服务器证书模板的优先级高于注册表,所以应该修改证书模板,而且如果注册表的时间和模板上的时间不一致,最后生效的是取数值最小的

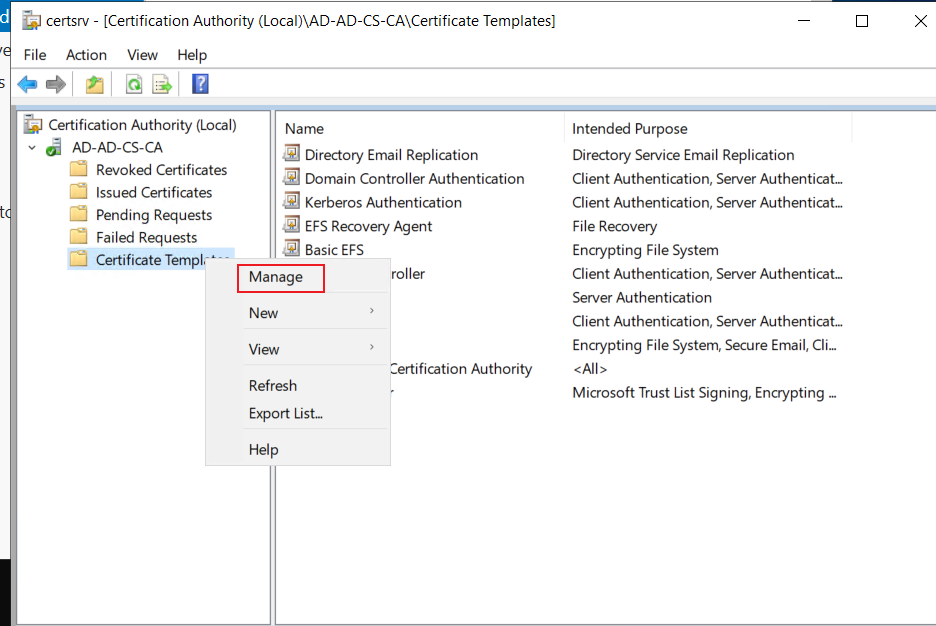

改模板

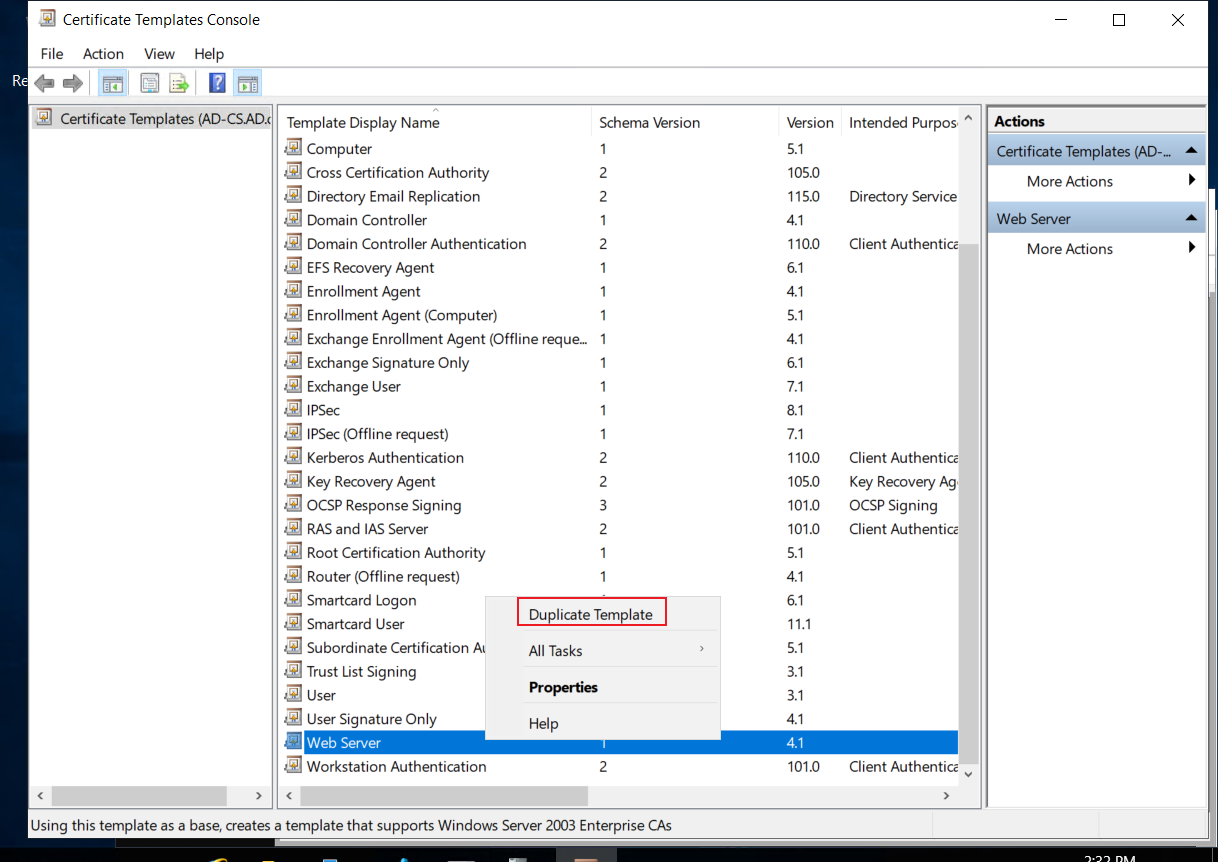

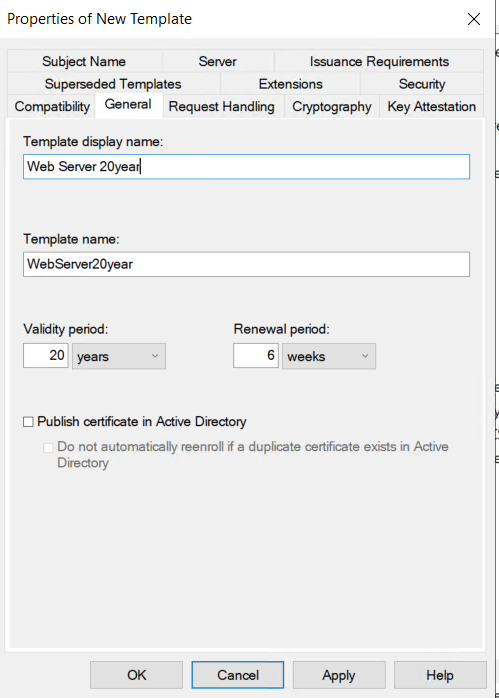

复制模板

改下名字和时间

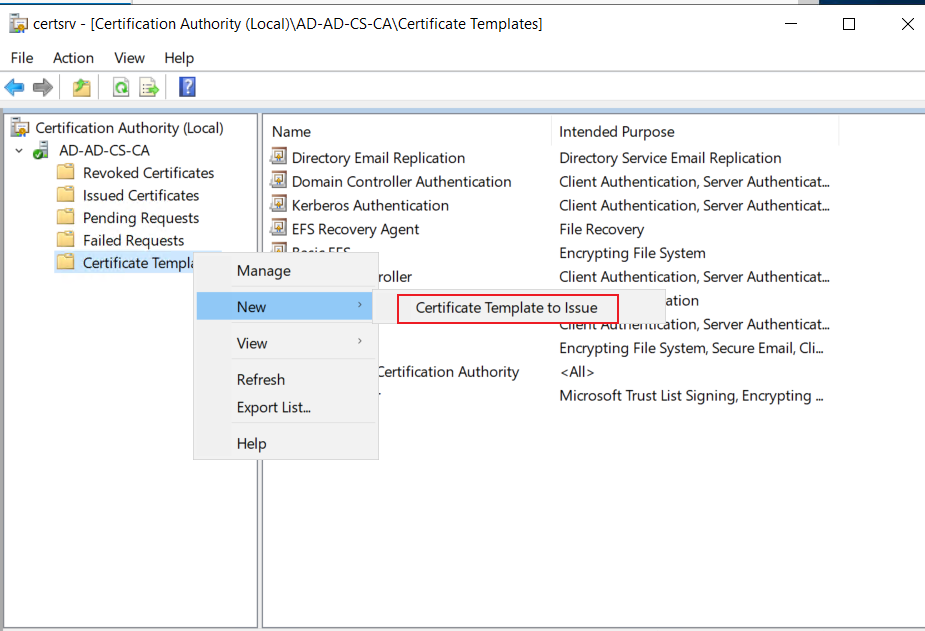

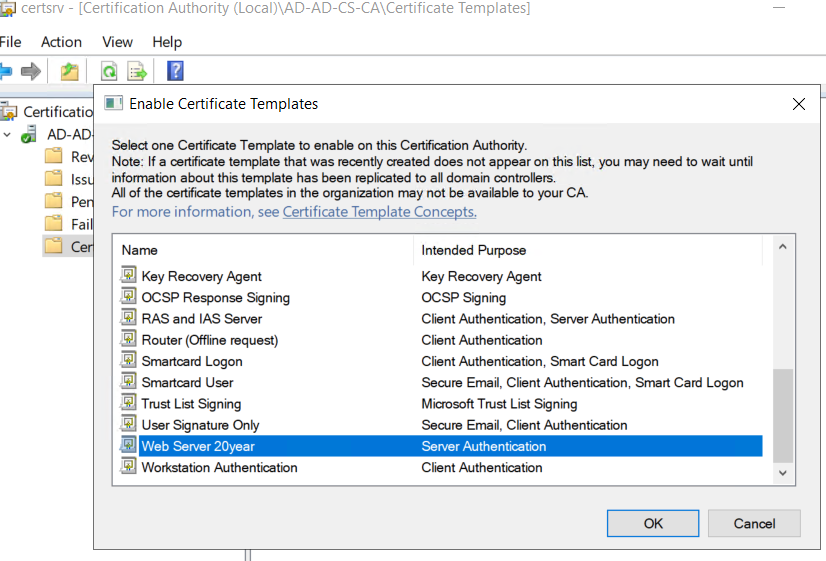

添加新建的模板